Writen by

diarioazua

15:29:00

-

0

Comments

Redacción

BBC Mundo Tecnología

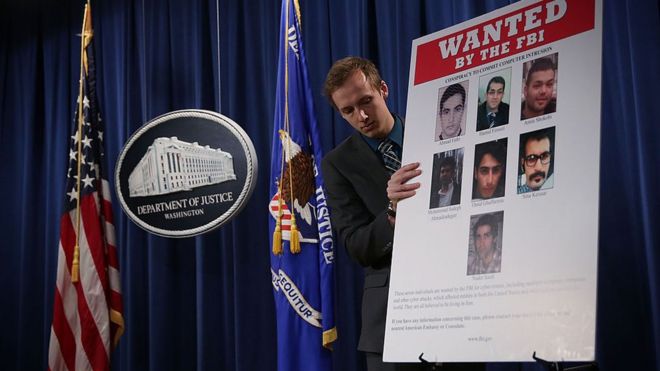

Derechos de autor de la imagenGETTY IMAGESImage captionEn marzo de 2016, el Departamento de Justicia de Estados Unidos inculpó a siete hackers iraníes de cometer actividades en nombre del gobierno iraní.

Desde que el presidente de Estados Unidos, Donald Trump, anunció que no certificará el acuerdo nuclear con Irán -firmado por Barack Obama en 2015- muchas han sido las preguntas en torno a la relación de ambos países y a las posibles consecuencias que se anule el pacto.

"No continuaremos un camino cuya conclusión predecible es más violencia, más terror y una amenaza muy real de un avance nuclear de Irán", dijo el mandatario el viernes.

Trump ha declarado en más de una ocasión que el gobierno del país asiático "financia el terrorismo".

Pero más allá del supuesto apoyo a extremistas y milicias, hay otro tipo de conflicto que se libra en la red: la guerra cibernética.

Y los analistas de seguridad tienen sus ojos puestos en un misterioso grupo de hackers llamado APT33, por las siglas en inglés de Advanced Persistent Threat(amenaza persistente avanzada).

¿Quienes son y qué ataques se les atribuyen?

Actividad creciente

Entre 2011 y 2013 hubo docenas de ataques informáticos hacia instituciones financieras en Europa y Estados Unidos -sobre todo DDos (de denegación de servicio)- incluido el de una represa cerca de Rye Brook, en el Estado de Nueva York, EE.UU.

El país norteamericano inculpó a siete hackers iraníes de estas acciones.

Derechos de autor de la imagenGETTY IMAGESImage captionEn los últimos años, la actividad cibernética de Irán ha aumentado.

"Irán es el principal patrocinador del terrorismo en todo el mundo, por lo que este tipo de comportamiento es habitualyo tambie´n", declaró el representante demócrata por Nueva York, Eliot Engel, en un comunicado.

Y añadió: "Un ataque cibernético iraní en una pequeña presa en Rye Brook es motivo suficiente de preocupación, pero cuando consideramos otros posibles objetivos, se hace evidente que hay que hacer más para evaluar y abordar las vulnerabilidades potenciales de un ciberataque".

El acuerdo nuclear de 2015 no disipó estos temores.

Es más, algunos expertos dicen que en los últimos años la nación ha centralizado y organizado sus actividades de "hackeo", agregando más control gubernamental y desarrollando operaciones más sofisticadas enfocándose hacia otros países, como Arabia Saudita.

"Uno podría argumentar que a causa del acuerdo nuclear (entre EE.UU. e Irán) tal vez tenían motivaciones para no ir a más", le dijo a la revista tecnológica WiredIsaac Porche, analista de ciberseguridad y director del Centro de Análisis Operacional de Seguridad Nacional de EE.UU. (HSOAC, por sus siglas en inglés).

"Pero ya han actuado en Estados Unidos, y también en otros países. Por lo tanto, tomaron la decisión de estar activos hace tiempo", dijo el especialista.

Los medios de comunicación iraníes no lo niegan: aseguran que tiene capacidad para monitorear mensajes y aplicaciones con software propio.

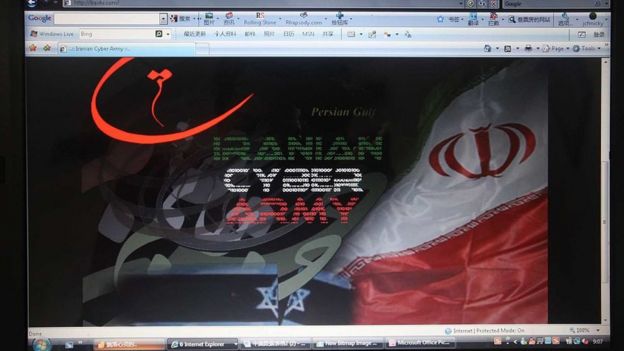

Además, un grupo que se hace llamar Ejército Cibernético Iraní -según expertos, relacionado con el gobierno, aunque no de manera oficial- reclamó la autoría de varios ataques contra la empresa de internet china Baidu y contra Twitter.

Derechos de autor de la imagenGETTY IMAGESImage captionEste es el mensaje que se presentaba la web china Baidu tras los supuestos ataques por parte de un grupo vinculado a Irán.

También vincularon a los hackers iraníes con sitios web del Ministerio de Energía de Arabia Saudita y la Universidad Rey Abdulaziz, en Riad.

Pero el foco de las preocupaciones en los últimos 18 meses es otro grupo: APT33.

Aviación y petroquímica

La firma de ciberseguridad FireEye publicó un informe a finales de septiembre en el que atribuían a APT33. "capacidades destructivas".

Los analistas sospechan que el grupo de hackers lleva desde el año 2013 "desarrollando operaciones de ciberespionaje".

En el informe de la empresa estadounidense, lo acusan de haber puesto su mira a organizaciones con base en Estados Unidos, Arabia Saudita y Corea del Sur.

"APT33 ha mostrado un interés particular en el sector de la aviación, tanto militar como comercial, y el energético, en lo que respecta a la producción petroquímica", se lee en el documento.

Los autores del análisis dicen que desde mediados de 2016 hasta principios de 2017, el grupo "comprometió a una empresa estadounidense del sector aeroespacial y a un conglomerado empresarial ubicado en Arabia Saudita vinculado al sector de la aviación".

"Y durante ese periodo, también tuvo como objetivo una firma surcoreana implicada en la refinería de petróleo y petroquímicos", añaden.

También vinculan al grupo con un ataque a una empresa surcoreana y a otra saudí.

El objetivo de centrar sus esfuerzos en su vecino de Oriente Medio, aseguran, sería principalmente "obtener información de sus rivales regionales", mientras que en el caso de Corea del Sur el motivo sería más económico: acrecentar su expansión en el sector petroquímico, advierten.

Trump dijo en su discurso del viernes pasado que Irán "lanza ciberataques contra nuestra infraestructura crítica y sistema financiero y militar".

No nombró en ningún momento al grupo APT33.

El legado del Stuxnet

Lo cierto es que los analistas llevan tiempo detrás del posible incremento de las capacidades cibernéticas de Irán desde que en 2010 tuvo lugar el ataque digital Stuxnet.

Derechos de autor de la imagenGETTY IMAGESImage captionRalph Langner es el experto en seguridad alemán que descubrió Stuxnet.

Esta ofensiva cibernética fue llevada a cabo por Estados Unidos e Israel para sabotear las posibilidades nucleares de la república islámica.

A través de un virus, la inteligencia estadounidense provocó fallos en las centrifugadoras usadas para enriquecer uranio.

El gusano informático tomó el control de 1.000 máquinas y les dio instrucciones de autodestruirse.

Por otra parte, los ciberataques podrían darle a Irán la oportunidad de hacer presiones para evitar sanciones, más allá del pacto nuclear.

Los especialistas informáticos dicen que APT33 suele operar a través de estafas por correo electrónico (spear phishing) con el objetivo de acceder a sitios privados e infectarlos con aplicaciones maliciosas.

El ciberespacio "es conveniente porque mucha de su actividad no forma parte de ningún marco legal internacional; es algo turbio", dijo Isaac Porche.

Mientras tanto, las tensiones siguen creciendo de uno y otro lado. Y los interrogantes siguen abiertos.

.jpg)

No hay comentarios

Publicar un comentario